eメールはサイバー攻撃の最初の攻撃として、最も多く使われる手段の1つです。

そして、個々人が手口を知ることで防ぐことができる攻撃手段でもあります。

本記事では企業にお勤めのお客様が、知っておくべき手口や傾向をまとめました。

犯罪者側の最終目的の大半は、その企業のシステムに入り込むことです。

そのためにメールは次のような狙いで使われます。

1. 従業員のIDとパスワードの詐取

2. 不正侵入のためのウイルス感染

具体的に見ていきましょう

1.従業員のIDとパスワードの詐取

一般生活者が対象と思われがちなフィッシングですが、

実は企業のアカウントも狙われています。

Office 365やBoxなどのクラウドサービスを利用している企業の、

IDとパスワードを盗んでアカウントを乗っ取り、

情報を詐取することは犯罪者の大きな動機になります。

手口としては、「パスワードの有効期限が切れています」

といったメールを送り、Office 365のログイン画面に模したページで

IDとパスワードを盗み取るといったものがよく見られます。

少しでも違和感を感じたら、入力せずに

勤務先のシステム担当者に連絡するのがよいでしょう。

2.不正侵入のためのウイルス感染

2-1 標的型メール

特定の企業を狙ったメール攻撃は周到に用意されます。

一般的な添付ファイル付きのメールも、いきなり送りつけるのではなく、

何度か普通のやりとりをし警戒を解いてから、やり取りの流れで

添付ファイルを送り、開かせようとします。

最近では、その会社が商品を登録している企業向けサービスを経由して

問い合わせをし、その問い合わせの返信に対して

フィッシングメール送るという事例もありました。

2-2 ばらまき型メール(なりすましメール)

広範囲に同じ内容で、ばらまかれるメールも

Emotet(エモテット)に見られるように巧妙化しています。

エモテットでは感染した端末からは、正規の送信元で

ウイルスメールが送信され、警戒感が希薄になります

(ただし、メールアカウント名とアドレスは異なることが多い)。

多くはExcelやWordのファイルが添付され、

ファイルを開いてマクロを実行すると感染し、その後の侵入を招きます。

心当たりのないメールでは、添付ファイルを開かない、開いてしまっても

「コンテンツの有効化」や「編集」はクリックしないのが肝心です。

参考:

マルウェアEmotetへの対応FAQ(JPCERTコーディネーションセンター)

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

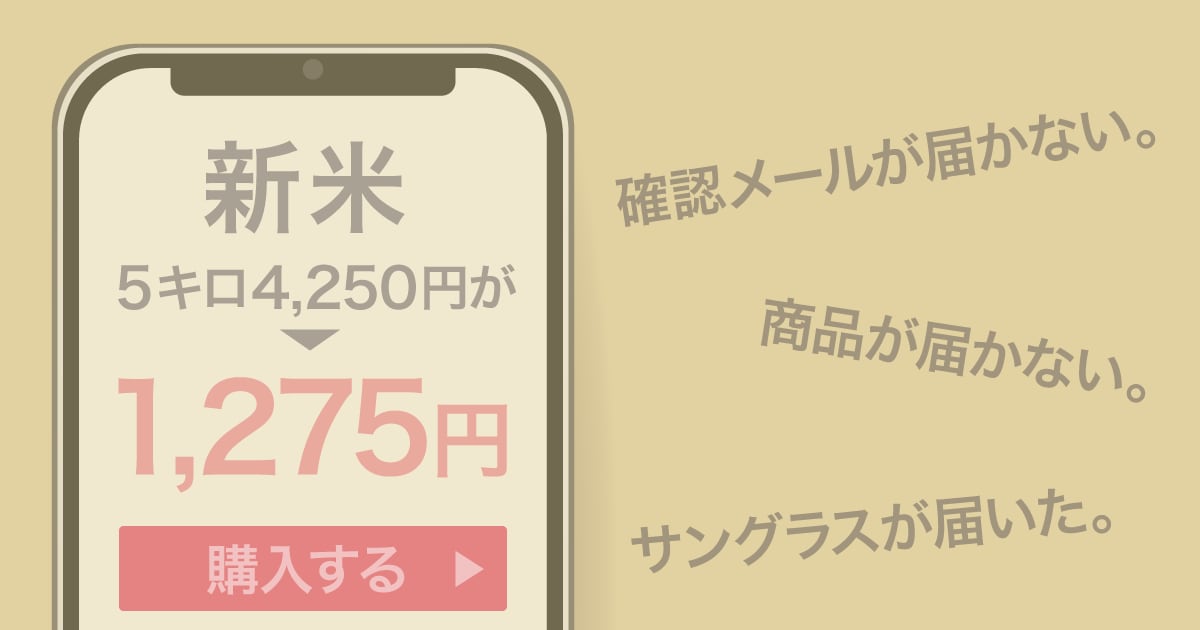

番外編 ビジネスメール詐欺(BEC)

フィッシングや添付ファイルなどによらず、通常のメールのやり取りで、

経理担当者などをだまし、犯罪者の口座に入金させる詐欺もあります。

例えば、実在する取引先の担当者を騙って、

請求書とは異なる送金先の変更を依頼し

金銭を送金させるという事例があります。

本物に似せた変更通知書のPDFを用意するなど用意周到でしたが、

請求元に問い合わせをして詐欺とわかり被害を免れました。

経営者を騙って新しい取引先に支払いを命じる例もあります。

犯罪者は、事前にその企業のアドレスに似たドメインを取得し、

社長ご本人のメールの文体に似せたり、

「極秘案件だから他部門には口外禁止」などと

周りに相談できなくさせようとするなど巧妙です。

参考:

サイバー情報共有イニシアティブ(独立行政法人情報処理推進機構)

https://www.ipa.go.jp/security/J-CSIP/

公開レポートとしてビジネスメール詐欺をはじめとした、

企業を狙ったサイバー攻撃の事例が紹介されています。

その他

「キ・ケ・ンの取説」 さまざまな手口情報をお届けしています

https://www.sourcenext.com/product/security/blog/